La verificación en dos pasos (2SV) es una Un método para iniciar sesión en aplicaciones y servicios basados en la nube de forma segura. Muchas empresas, incluidas Google, Amazon, WhatsApp y muchas otras, permiten que las personas habiliten la verificación en dos pasos en sus dispositivos o cuentas.

Los usuarios pueden correr un mayor riesgo de contraseñas comprometidas de lo que creen, especialmente si usan la misma contraseña en más de un sitio web o aplicación.

Descargar aplicaciones o programas y hacer clic en los enlaces de los correos electrónicos también puede exponer a una persona al robo de contraseñas.

A medida que los actores de amenazas sofisticados aumentan sus ataques a las pequeñas empresas, un proceso de verificación de dos pasos agrega una capa adicional de protección. Próximo, Verá qué es la verificación/autenticación en dos pasos, cómo funciona y por qué es tan importante usarla.

¿Qué es la verificación en dos pasos (2SV)?

La verificación en dos pasos (2SV) es un sistema de seguridad que utiliza solo un factor de autenticación y dos pasos para validar la identidad de un usuario.

Es un proceso utilizado por algunos sistemas de seguridad como una forma de verificar la identidad de un usuario (autenticación) antes de otorgarle acceso. Por lo general, esto implica identificar dos piezas de información que el usuario conoce, como un contraseña y un PIN de un solo uso (OTP) que recibe a través de un mensaje de texto SMS, por ejemplo.

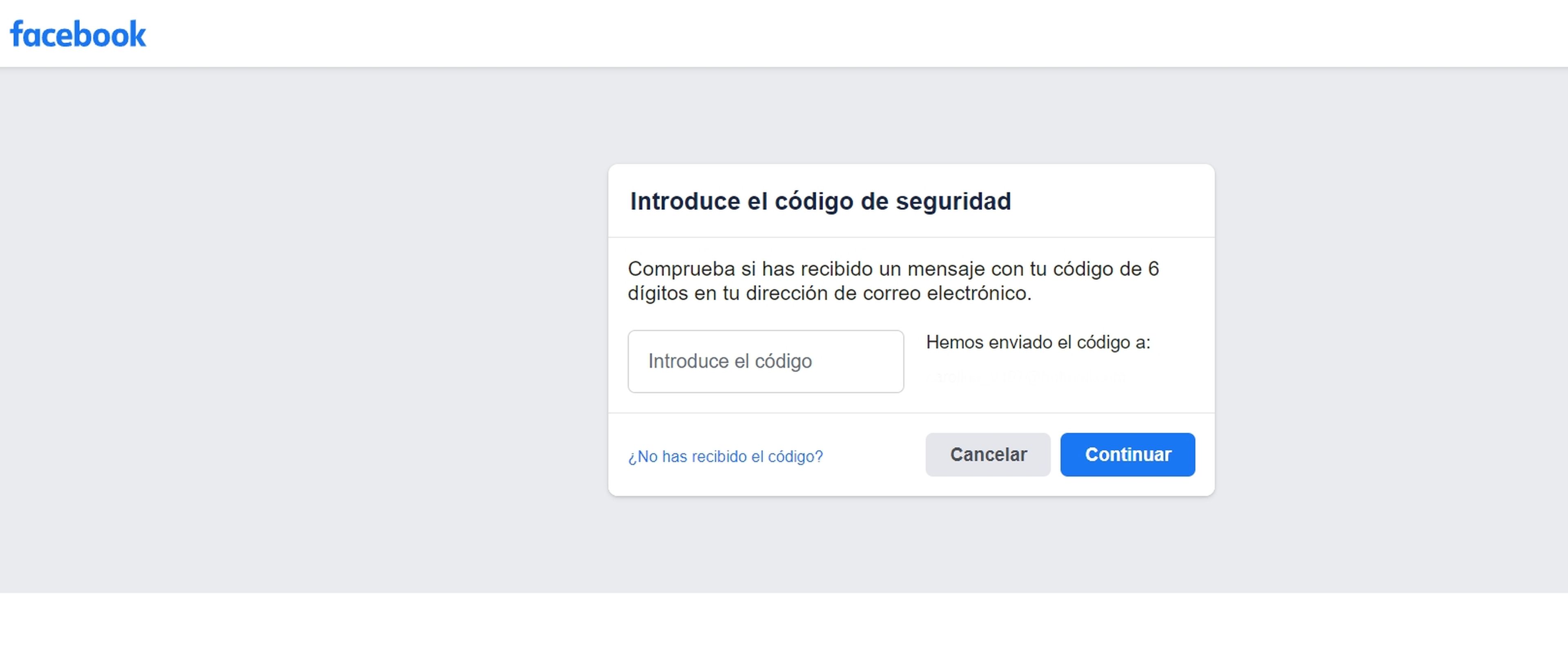

2SV es el siguiente paso de la autenticación tradicional de un solo factor, que requiere que un usuario ingrese solo su nombre de usuario y contraseña para acceder a su cuenta. Un ejemplo clásico de verificación en dos pasos: un usuario inicia sesión con un nombre de usuario y contraseña, seguido de un proceso de verificación de enlace enviado a su correo electrónico.

Otro ejemplo: si se le pide a su usuario que proporcione dos contraseñas diferentes, una después de la otra, entonces es una verificación de dos pasos porque el usuario tiene que pasar por dos procesos.

Estos son los 3 factores de autenticación

Hay tres tipos de factores de identificación que se puede utilizar para verificar la identidad de los usuarios antes de permitirles el acceso a las aplicaciones o sistemas.

1. Conocimiento: algo que sabes

Un factor de conocimiento se puede definir como la identificación de información secreta conocida solo por el usuario que la asocia con su cuenta.

El factor de conocimiento es un factor de autenticación esencial. Se puede usar en todas las formas de métodos de autenticación, incluidos 2FA, MFA y 2SV. Ambos pasos en el protocolo de verificación de dos pasos son parte del factor de conocimiento. Incluso en el caso de la autenticación de dos factores, estos “secretos” se utilizan a menudo como uno de los factores de verificación.

Entonces, ¿qué cuenta como un factor de conocimiento?:

- contraseñas

- PIN de un solo uso (OTP) enviados por mensaje de texto SMS a móvil o correo electrónico

- Respuestas a preguntas secretas (como ‘¿cuál es el apellido de soltera de su madre?’)

2. Inherencia: algo que eres

Un factor de inferencia es una forma de verificar la identidad de una persona por una característica natural de un individuo para otorgar acceso a su cuenta. Es casi imposible imitar las características genéticas de una persona, como las huellas dactilares o su rostro (biometría).

Por lo tanto, incluir estas características para identificar la legitimidad de una persona se convierte en un poderoso factor de autenticación.

Hace unos años el uso de esta tecnología era bastante caro y por tanto era imposible proporcionar los escáneres para el reconocimiento a los usuarios. Con la evolución de la tecnología, estos se han vuelto más pequeños y asequibles y se pueden usar en la mayoría de los teléfonos inteligentes.

3. Posesión: algo que tienes

Un factor de posesión se refiere a algo que posee, un tipo de elemento tangible que muestra que controla su dispositivo. Este factor de autenticación tiene en cuenta la idea básica de que usted, y nadie más, debe estar en posesión del hardware registrado para la autenticación.

Luego, el usuario puede ingresar su nombre de usuario y contraseña y luego usar un factor de posesión como su segundo identificador en el proceso de autenticación.

Algunos ejemplos de factores de posesión incluyen:

- OTP generadas por Aplicaciones autenticación en su dispositivo móvil

- Tokens de hardware RSA

- Tarjetas de identificación de la empresa (como tarjetas inteligentes)

¿Es lo mismo 2FA (verificación de dos factores) que 2SV (verificación de dos pasos)?

Cuanto más popular es una idea, más conceptos erróneos hay a su alrededor. En algunos casos, el término verificación (o autenticación) de dos pasos se usa a menudo en lugar de autenticación de dos factores. El principal diferenciador, en este caso, está en la palabra ‘paso’.

Un proceso de autenticación o verificación de dos pasos puedes incluir el mismo dos veces. Como distinguimos entre factor y pasos, un factor como el conocimiento, explicado anteriormente, puede implementarse dos veces, requiriendo que un usuario proporcione un PIN una vez y, como segundo paso, una respuesta a una pregunta secreta. En este caso se utiliza el mismo factor, el factor conocimiento.

Por otro lado, en el caso de 2FA, la cosa cambia porque, como su nombre lo indica, llamar a una autenticación de dos factoresse deben utilizar dos factores diferentes, como el conocimiento y la biometría, por ejemplo.

Sabiendo esto, es lógico pensar que 2SV es menos seguro que 2FA. En pocas palabras, la implementación de dos factores distintos en el mismo proceso de autenticación permite una mayor seguridad ya que los usuarios deben proporcionar uno de los tres factores:

¿Debería tomarse el tiempo para configurar la verificación en dos pasos?

Es más fácil de lo que piensas que alguien robe tu contraseña. Incluso si siempre los ha cuidado estableciendo una gran seguridad, aún pueden ser robados por causas ajenas a usted. En otras palabras, incluso las cuentas protegidas con contraseñas seguras se beneficiarán del uso de la verificación en dos pasos.

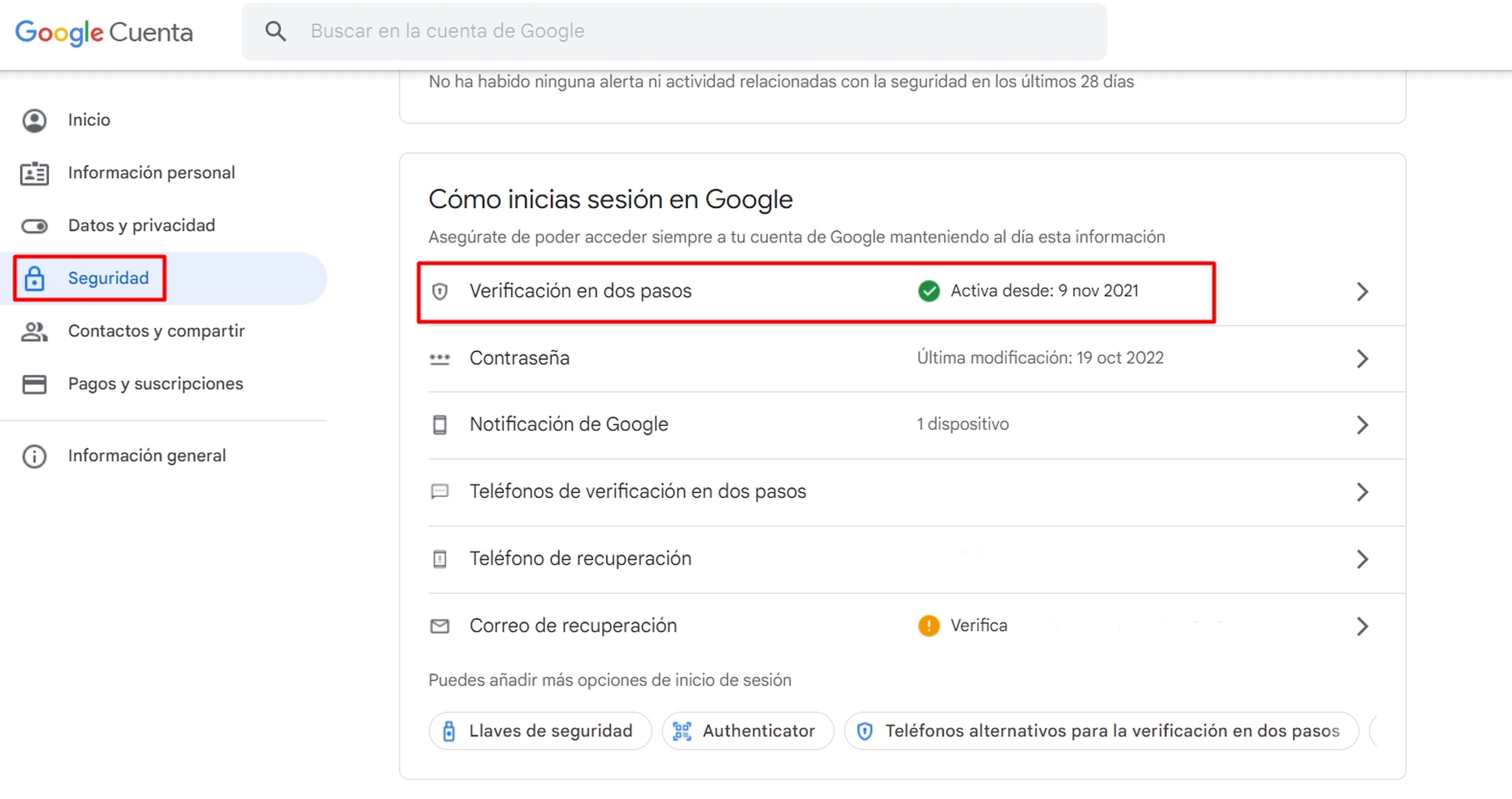

En el caso de Google, por ejemplo, explican que puedes iniciar sesión en tu cuenta con tu contraseña y teléfono (mismo factor, conocimiento, dos pasos).

Para ello:

- Abre tu cuenta de Google

- En el panel de navegación, seleccione ‘Seguridad’

- En ‘¿Cómo inicio sesión en Google’, seleccione ‘Verificación en dos pasos’ y luego ‘Comenzar’

- Siga los pasos en la pantalla

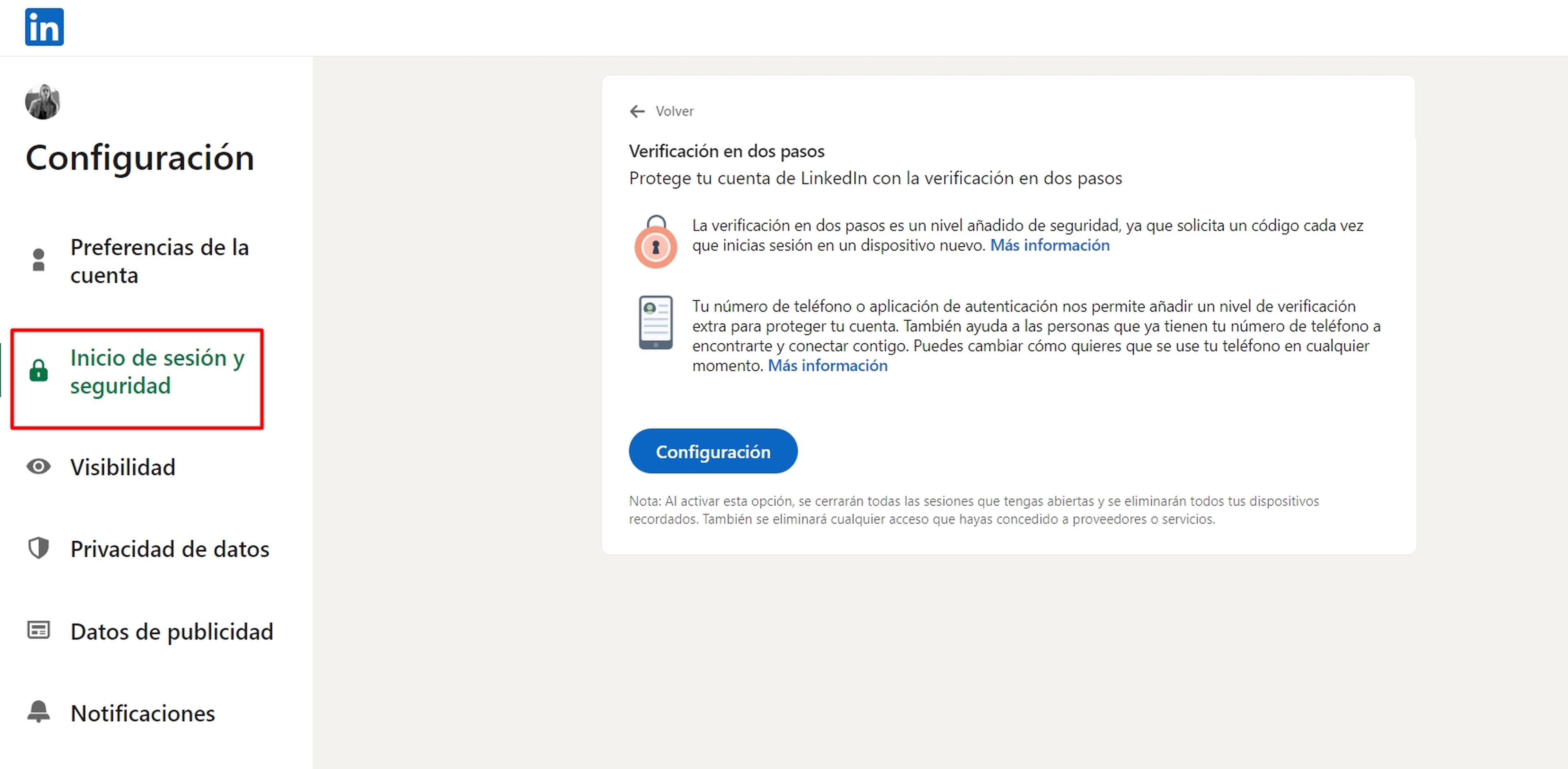

Otro ejemplo de cómo activar este proceso de seguridad podría ser LinkedIn. En este caso:

- Toca tu foto de perfil

- Ir a la configuración’. Lo encontrarás en la parte inferior de la página.

- En la sección ‘Inicio de sesión y seguridad’ encontrarás ‘Verificación en dos pasos’

Con todo esto, como puedes ver, La verificación en dos pasos nos proporcionará un extra de seguridad que, viendo la situación actual en materia de ciberseguridad, la verdad es que nunca está de más. Eso sí, recuerda que 2SV sigue siendo algo más inseguro que 2FA.

Esta nota es parte de la red de Wepolis y fué publicada por Oliver Roberts el 2023-04-16 12:39:53 en:

Link a la nota original

Palabras clave:

#Qué #verificación #dos #pasos #2SV #Latino #News