Las organizaciones que aún tienen que parchear una vulnerabilidad de gravedad 9.8 en los dispositivos de red fabricados por Zyxel se han convertido en la principal molestia pública, ya que un número significativo de ellos continúan siendo explotados y convertidos en botnets que lanzan ataques DDoS.

Zyxel arregló el error el 25 de abril. Cinco semanas después, Shadowserver, una organización que monitorea las amenazas de Internet en tiempo real, advirtió que muchos firewalls y servidores VPN de Zyxel se habían visto comprometidos en ataques que no mostraban signos de detenerse. La evaluación de Shadowserver en ese momento fue: “Si tiene un dispositivo vulnerable expuesto, acepte el compromiso”.

El miércoles, 12 semanas desde que Zyxel entregó un parche y siete semanas desde que Shadowserver hizo sonar la alarma, la firma de seguridad Fortinet publicó una investigación que informa sobre un aumento en la actividad de explotación por parte de múltiples actores de amenazas en las últimas semanas. Como fue el caso con los compromisos activos informados por Shadowserver, los ataques provinieron abrumadoramente de variantes basadas en Mirai, una aplicación de código abierto que los piratas informáticos usan para identificar y explotar vulnerabilidades comunes en enrutadores y otros dispositivos de Internet de las cosas.

Cuando tiene éxito, Mirai convierte los dispositivos en botnets que potencialmente pueden generar ataques de denegación de servicio masivos y distribuidos.

Sumándose a la urgencia de parchear la vulnerabilidad de Zyxel, los investigadores publicaron un código de explotación en junio que cualquiera podía descargar e incorporar a su propio software de botnet. A pesar de la amenaza clara e inminente, quedan suficientes dispositivos vulnerables incluso cuando los ataques continúan aumentando, dijo Cara Lin, investigadora de Fortinet, en el informe del jueves. Lin escribió:

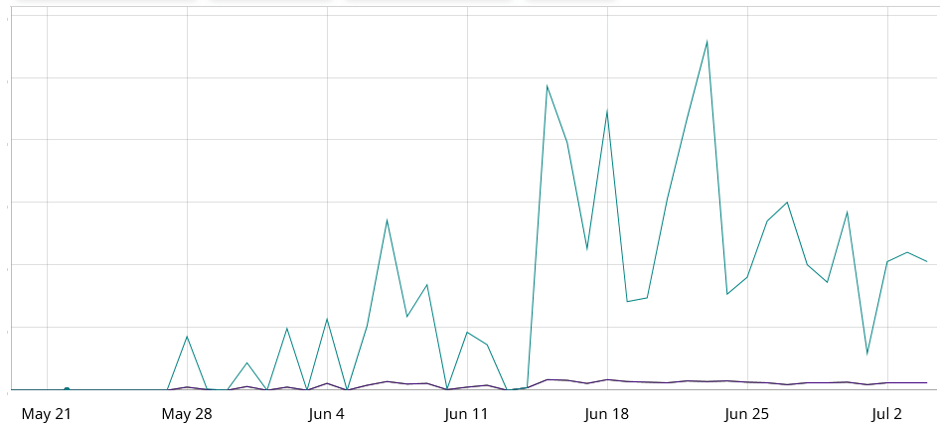

Desde el lanzamiento del módulo de explotación, ha habido un aumento constante en la actividad maliciosa. El análisis de FortiGuard Labs identificó un aumento significativo en las ráfagas de ataques a partir de mayo, como se muestra en el gráfico de conteo de desencadenantes que se muestra en la Figura 1. También identificamos varias redes de bots, incluida Dark.IoT, una variante basada en Mirai, así como otra red de bots que emplea métodos de ataque DDoS personalizados. En este artículo, proporcionaremos una explicación detallada de la carga útil entregada a través de CVE-2023-28771 y botnets asociados.

Figura 1: Actividad de ataque de Botnet.

Fortinet

La vulnerabilidad utilizada para comprometer los dispositivos Zyxel, rastreada como CVE-2023-28771, es una vulnerabilidad de inyección de comando no autenticada con una clasificación de gravedad de 9.8. La falla se puede explotar con un paquete IKEv2 especialmente diseñado en el puerto UDP 500 del dispositivo para ejecutar código malicioso. La revelación de Zyxel de la falla está aquí.

CVE-2023-28771 existe en las configuraciones predeterminadas del firewall y los dispositivos VPN del fabricante. Incluyen las versiones 4.60 a 4.73 del firmware de la serie ZyWALL/USG de Zyxel, las versiones 4.60 a 5.35 del firmware de la serie VPN, las versiones 4.60 a 5.35 del firmware de la serie USG FLEX y las versiones 4.60 a 5.35 del firmware de la serie ATP.

Lin de Fortinet dijo que durante el mes pasado, los ataques que explotaron CVE-2023-28771 se originaron en diferentes direcciones IP y se dirigieron específicamente a la capacidad de inyección de comandos en un paquete de intercambio de claves de Internet transmitido por dispositivos Zyxel. Los ataques se implementan mediante herramientas como curl y wget, que descargan scripts maliciosos de los servidores controlados por el atacante.

Fortinet

Además de Dark.IoT, otro software de botnet que explota la vulnerabilidad incluye Rapperbot y Katana, el último de los cuales está estrechamente vinculado a un canal de Telegram conocido como “SHINJI.APP | Red de bots Katana”.

Dada la capacidad de los exploits para ejecutarse directamente en dispositivos de seguridad confidenciales, se podría haber asumido que las organizaciones afectadas ya habrían parcheado la vulnerabilidad subyacente. Desafortunadamente, los continuos intentos exitosos de explotación muestran que un número no trivial aún no lo ha hecho.

“La presencia de vulnerabilidades expuestas en los dispositivos puede crear riesgos significativos”, señaló Lin. “Una vez que un atacante obtiene el control de un dispositivo vulnerable, puede incorporarlo a su botnet, lo que le permite ejecutar ataques adicionales, como DDoS. Para abordar esta amenaza de manera efectiva, es crucial priorizar la aplicación de parches y la actualización siempre que sea posible”.

Esta nota es parte de la red de Wepolis y fué publicada por California Corresponsal el 2023-07-21 21:34:40 en:

Link a la nota original

Palabras clave:

#Los #usuarios #Zyxel #siguen #siendo #pirateados #por #red #bots #DDoS #emergen #como #molestia #pública #número #Latino #News